Modelo De Política De Segurança Da Informação – Gov: Imagine um escudo invisível, protegendo os dados vitais do governo, garantindo a integridade, confidencialidade e disponibilidade da informação. Esta política não é apenas um documento; é a fortaleza digital que protege a nação, assegurando a confiança pública e a soberania digital. Sua construção requer planejamento estratégico, tecnologia de ponta e, acima de tudo, a dedicação incansável de profissionais comprometidos com a segurança nacional.

Neste documento, embarcamos em uma jornada para desvendar os pilares fundamentais desse escudo protetor, explorando os desafios e as recompensas de construir uma infraestrutura digital segura e resiliente.

A segurança da informação governamental é um desafio complexo e multifacetado, exigindo uma abordagem holística que abrange desde a definição de princípios fundamentais até a implementação de mecanismos de monitoramento e auditoria robustos. Este modelo de política visa fornecer uma estrutura abrangente para a proteção de dados governamentais, considerando os requisitos legais, as melhores práticas internacionais e as ameaças cibernéticas em constante evolução.

A jornada para alcançar a segurança digital total é contínua, exigindo adaptação e inovação constantes.

Elementos Essenciais de um Modelo de Política de Segurança da Informação Governamental: Modelo De Política De Segurança Da Informação – Gov

A construção de um modelo robusto de segurança da informação para o governo não é apenas uma questão técnica, mas um compromisso com a transparência, a responsabilidade e a proteção dos cidadãos. É alicerçar a confiança pública na gestão dos dados e serviços governamentais, garantindo a continuidade e a integridade das operações. Este documento delineia os elementos cruciais para a edificação desta fortaleza digital.

Princípios Fundamentais de Segurança da Informação para o Governo, Modelo De Política De Segurança Da Informação – Gov

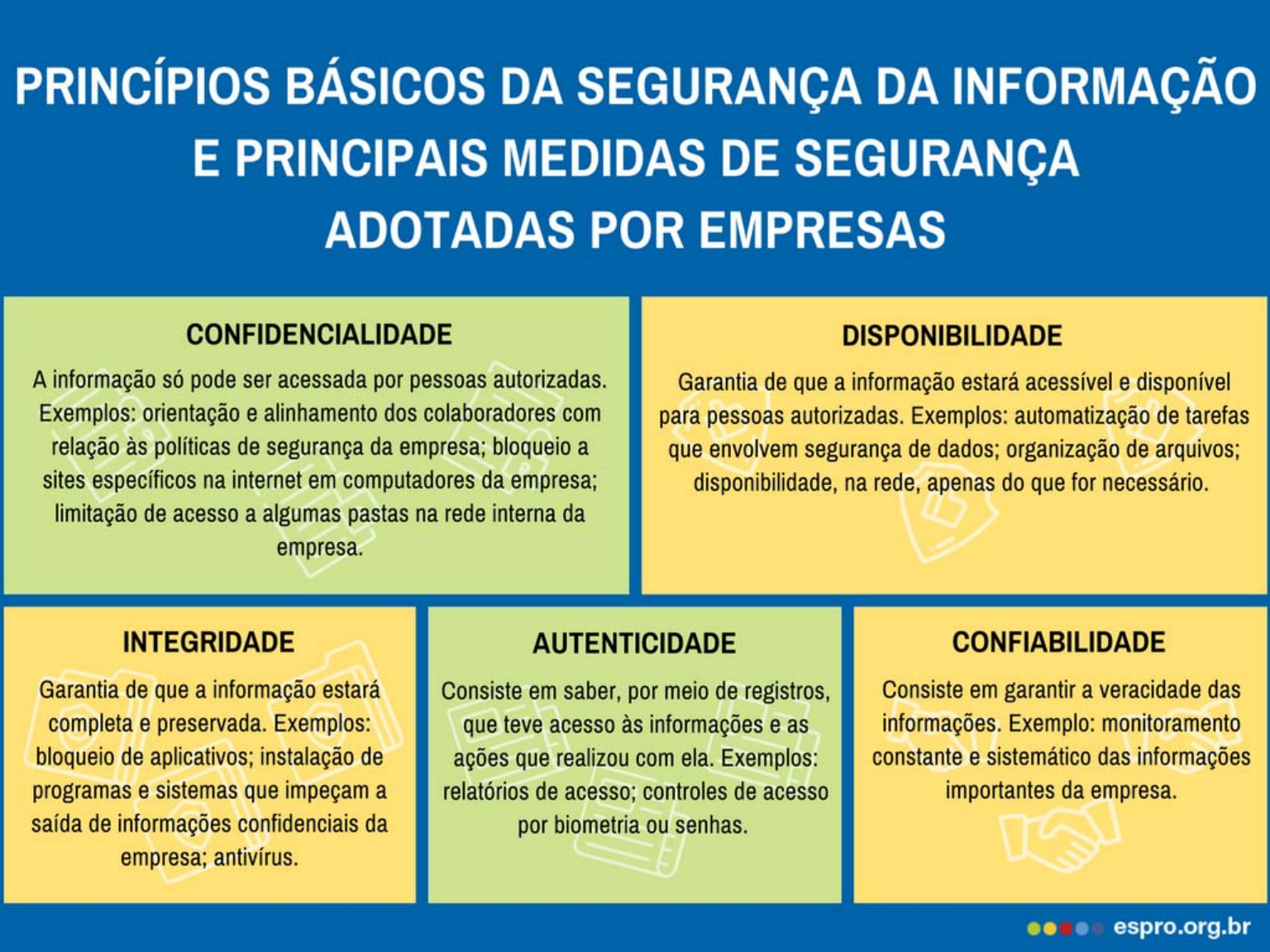

A segurança da informação governamental deve ser guiada por princípios inabaláveis, formando o alicerce de toda a arquitetura de proteção. Confidencialidade, Integridade e Disponibilidade (CIA Triad) são pilares fundamentais, mas a governança deve ir além, incorporando princípios como autenticidade, não-repúdio e minimização de privilégios. A adoção destes princípios garante a proteção da informação contra acessos não autorizados, modificações indevidas e interrupções não planejadas, assegurando a confiança pública na gestão de dados sensíveis.

A transparência na aplicação destes princípios é crucial para a credibilidade do governo.

Requisitos Legais e Regulatórios

A legislação e a regulamentação formam o arcabouço legal que rege a segurança da informação governamental. A Lei Geral de Proteção de Dados (LGPD), por exemplo, impõe rígidos requisitos de tratamento de dados pessoais, exigindo consentimento, transparência e segurança na sua gestão. Outras leis e normas setoriais, como as relacionadas à segurança nacional e à proteção de infraestruturas críticas, também devem ser cuidadosamente consideradas e integradas na política de segurança.

O descumprimento dessas leis pode resultar em pesadas sanções e danos à reputação do governo. A conformidade legal é, portanto, um imperativo.

Controles de Segurança para Informações Governamentais

A implementação de controles de segurança é fundamental para a proteção efetiva da informação governamental. Estes controles devem ser multicamadas, abrangendo aspectos físicos, tecnológicos e humanos, assegurando uma defesa robusta contra ameaças diversas. A combinação de controles preventivos, detectivos e corretivos é crucial para minimizar riscos e garantir a resiliência do sistema.

| Controle | Descrição | Implementação | Responsável |

|---|---|---|---|

| Controle de Acesso | Restrição do acesso a informações sensíveis apenas aos usuários autorizados, com base no princípio da necessidade de conhecer. | Implementação de sistemas de autenticação multifator e autorização baseada em papéis. | Departamento de TI e Segurança da Informação |

| Firewall | Sistema que monitora e controla o tráfego de rede, bloqueando acessos não autorizados. | Implementação de firewalls de última geração com regras de segurança atualizadas. | Departamento de TI |

| Antivirus e Antimalware | Software que detecta e remove vírus, malware e outras ameaças de segurança. | Implementação e atualização regular de softwares de segurança em todos os dispositivos. | Departamento de TI |

| Backup e Recuperação de Desastres | Processos para backup regular de dados e recuperação em caso de desastre. | Implementação de planos de backup e recuperação de desastres testados regularmente. | Departamento de TI e Segurança da Informação |

Gestão de Incidentes de Segurança

Um fluxograma eficiente para a gestão de incidentes de segurança é vital para minimizar o impacto de ataques e violações. Este processo deve ser claro, conciso e envolver todas as partes relevantes, desde a detecção do incidente até a sua resolução e análise pós-incidente. A comunicação rápida e eficiente entre as equipes é crucial para uma resposta eficaz.

Gestão de Riscos e Segurança Cibernética em Órgãos Públicos

A segurança cibernética em órgãos públicos é uma jornada contínua de vigilância e adaptação, uma dança delicada entre inovação tecnológica e a proteção de informações vitais para a sociedade. A vulnerabilidade digital não é apenas uma ameaça técnica; ela representa um risco à confiança pública, à estabilidade econômica e à soberania nacional. Compreender e mitigar esses riscos é fundamental para a governança eficaz e transparente no século XXI.A complexidade da infraestrutura digital governamental, combinada com a crescente sofisticação de ataques cibernéticos, cria um cenário desafiador.

A falta de recursos, a escassez de profissionais qualificados e a resistência à mudança podem agravar ainda mais a situação, tornando a gestão de riscos uma prioridade estratégica inegociável.

Principais Riscos Cibernéticos e suas Consequências

Os órgãos públicos enfrentam uma gama diversificada de ameaças cibernéticas, cada uma com potencial para causar danos significativos. Ataques de phishing, ransomware, vazamento de dados sensíveis, ataques DDoS (Distributed Denial of Service) e exploração de vulnerabilidades em softwares são apenas alguns exemplos. As consequências podem variar desde interrupções de serviços públicos essenciais, perda financeira substancial e danos à reputação, até comprometimento da segurança nacional e violação da privacidade cidadã.

Um ataque bem-sucedido pode paralisar sistemas de saúde, interromper serviços de transporte público ou até mesmo comprometer a integridade das eleições. O impacto financeiro de um incidente pode ser devastador, incluindo custos com recuperação de dados, investigação forense, notificação de indivíduos afetados e multas regulatórias. A perda de confiança pública pode ser ainda mais duradoura e difícil de reparar.

Metodologias de Avaliação de Riscos

Existem diversas metodologias para avaliar os riscos cibernéticos em órgãos públicos, cada uma com suas próprias vantagens e desvantagens. A análise de risco qualitativa, por exemplo, utiliza escalas e matrizes para classificar a probabilidade e o impacto de ameaças, enquanto a análise quantitativa busca quantificar esses riscos através de dados estatísticos e modelos matemáticos. A combinação de ambas as abordagens, em uma metodologia híbrida, oferece uma visão mais completa e robusta.

Métodos como o NIST Cybersecurity Framework e o ISO 27005 fornecem estruturas e melhores práticas para a condução de avaliações de risco, guiando os órgãos públicos na identificação, análise e tratamento das vulnerabilidades. A escolha da metodologia mais adequada dependerá do tamanho, complexidade e recursos do órgão público em questão.

Melhores Práticas para a Proteção de Dados Pessoais

A proteção de dados pessoais é um pilar fundamental da segurança da informação governamental. A implementação de medidas robustas é crucial para garantir a conformidade com leis como a LGPD (Lei Geral de Proteção de Dados) e a confiança pública.

- Implementação de controles de acesso: Restrição do acesso a dados sensíveis apenas a funcionários autorizados, utilizando autenticação multifator e sistemas de controle de acesso baseados em papéis.

- Criptografia de dados: Proteção de dados em repouso e em trânsito através da criptografia, garantindo a confidencialidade mesmo em caso de violação de segurança.

- Monitoramento e detecção de intrusões: Implementação de sistemas de segurança da informação (SIEM) para monitorar a atividade na rede e detectar atividades suspeitas em tempo real.

- Treinamento e conscientização dos funcionários: Educação contínua dos funcionários sobre boas práticas de segurança cibernética, incluindo a conscientização sobre phishing e engenharia social.

- Gestão de vulnerabilidades: Implementação de processos regulares para identificar e corrigir vulnerabilidades em sistemas e aplicativos.

Plano de Resposta a Incidentes de Segurança

Um plano de resposta a incidentes bem definido é essencial para minimizar o impacto de ataques cibernéticos. Este plano deve incluir procedimentos claros para a contenção, erradicação e recuperação de sistemas comprometidos.

- Preparação: Identificação de pontos críticos, definição de papéis e responsabilidades, treinamento da equipe de resposta a incidentes e estabelecimento de canais de comunicação.

- Identificação: Detecção e confirmação de um incidente de segurança, coleta de evidências e avaliação do impacto.

- Contenção: Isolamento de sistemas comprometidos, bloqueio de acessos maliciosos e prevenção da propagação do incidente.

- Eradicação: Remoção completa do malware ou ameaça, restauração de sistemas e dados a partir de backups.

- Recuperação: Restauração dos sistemas afetados e retomada das operações normais, incluindo a implementação de medidas corretivas para prevenir futuros incidentes.

- Pós-incidente: Análise completa do incidente, documentação das lições aprendidas e implementação de melhorias nos processos de segurança.